<문제 코드>

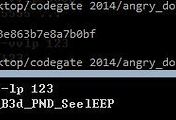

<exploit.py>

서버가 닫힌 후 풀이해본거라 서버에서 작동될지는 모르겠네요.(flag값은 제가 임의로 넣은거에요 ㅎㅎ)

그냥 단순 BOF로 ret 값을 제어할수 있습니다.

open("./flag") -> read(buf) -> write(buf)

ret값으로 파일을 다시 열고 내용을 buf로 읽어 들입니다. 마지막으로 write로 buf값을 출력하면 flag가 나옵니다.

'Security > [게임] CTF 풀이' 카테고리의 다른 글

| [Reversing] CODEGATE2014 dodoCrack writeup (0) | 2014.02.25 |

|---|---|

| [exploit] CODEGATE2014 angry_doraemon writeup (2) | 2014.02.25 |

| [exploit] hackim 2014 exploit 300 (2) | 2014.02.11 |

| [exploit] CODEGATE Junior 2014 nuclear (0) | 2014.02.10 |

| [exploit] hackim 2014 exploit 200 (0) | 2014.02.07 |