[Crypto 10]

평범한 이미지지만 HexEdit로 보면 다음과 zip파일 시그니처가 보입니다. 풀이는 간단하니 사진으로만 설명!

<압축해제 후 얻은 이미지. got2.jpg>

위의 이미지 속에도 zip파일이 들어있고 zip파일 추출 후 압축을 풀면 txt.txt가 나오는데 flag가 들어있다.

flag : 6307834008eb8edbe18c7a20ee4a909d

==============================================================================================

[Crypto200_2]

음악파일이 문제로 주어지고 암호를 해독하는 문제.

- 문제 -

구글에 "musical cryptography"라고 검색을하면 음표를 이용한 많은 암호가 나오는데, 이 문제는 그중에서도 주파수(frequency)를 이용하여 암호를 만든 문제이다.

<pitch frequency table>

<music notes>

각 음정당 해당 주파수가 있는데 그 값들이 유사 ASCII코드와 비슷하다. 물론 주파수가 10배정도 큰 수이지만 끝자리 0을 제외하면 아래와 같이 답이 나온다.

>>> crypto = 67, 84, 70, 118, 50, 42, 102, 111, 111, 42

>>> "".join(map(chr, crypto))

'CTFv2*foo*'

>>> md5.new('CTFv2*foo*').hexdigest()

FLAG :: '63fd78a11bd91d652e8a0d98071779e0'

'Security > [게임] CTF 풀이' 카테고리의 다른 글

| [exploit] DEFCON 22 babyfirst-heap writeups (0) | 2014.05.20 |

|---|---|

| [REVERSING] backdoor2014 bin10, 100 writeup (0) | 2014.03.24 |

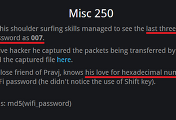

| [NETWORK] backdoor2014 MISC250 writeup (0) | 2014.03.24 |

| [EMBEDDED] backdoor2014 MISC200 writetup (0) | 2014.03.24 |

| [Network] backdoor2014 MISC10 writetup (0) | 2014.03.24 |